Ein Netzwerk für kleines oder mittelständiges Unternehmen bauen

So richtest du erfolgreich ein Inhouse-Netzwerk ein!

Der Aufbau eines Inhouse Netzes für ein KMU ist eine vielschichtige und spannende Herausforderung. Häufig hört man von Neulingen auf dem Gebiet, dass es schwer ist, sich einen Überblick über die Materie und alle wichtigen Aspekte der Entscheidungsfindung zu verschaffen. Deshalb haben wir versucht, die wichtigsten Fragen in diesem Bereich zusammenzustellen und einen groben Überblick zu geben.

Damit die weitere Recherche nicht mehr so schwer fällt, haben wir uns bemüht, weitergehende Aspekte zumindest kurz anzureißen, damit Ihr einen Anknüpfungspunkt habt.

Welche Art der Konnektivität soll ich bevorzugen?

Sicherlich ist für viele von Euch, die aus dem Heim-Netzwerkbereich kommen, WLAN die bevorzugte Wahl bei der Vernetzung von Clients mit dem Internet oder untereinander.

Unbestritten bietet ein WLAN viele Vorteile: räumliche Unabhängigkeit ist der wohl größte, die geringen Kosten und der Wegfall der Verkabelung sind ebenfalls gewichtige Argumente.

Im Unternehmensbereich bringen WLANs aber leider auch viele Nachteile mit sich. Neben der geringeren Bandbreite, die manche noch verschmerzen können, gibt es bei WLANs ein anderes, gravierendes Problem, und das heißt shared medium. Früher, in alten Hubs, haben sich alle an der Netzwerk-Kommunikation beteiligten Clients einen Bus, man könnte vereinfacht sagen, ein Kabel mit vielen Steckdosen dran, geteilt. Nur ein Client konnte zur selben Zeit senden, so wurde die Bandbreite im Netzwerk auch durch die Anzahl der an der Kommunikation teilnehmenden Clients begrenzt. Switche haben dieses Problem Ende der 90iger Jahre nahezu völlig beseitigt. Bei WLANs hat man versucht, durch verschiedene Kanäle und andere Tricks diesem Problem vorzubeugen, aber da es nun mal in jedem Raum nur einen “Äther” gibt, handelt es sich bei WLANs auch um Kommunikation im shared medium. Sobald viele Clients auf engem Raum zusammenkommen, wie es in Bürogebäuden häufig der Fall ist, sinkt also auch hier die Bandbreite und die Zuverlässigkeit der Kommunikation.

Darüberhinaus gibt es das Problem der Sicherheit. Zwar bieten moderne Verschlüsselungsalgorithmen eine hinreichende Sicherheit für WLANs, trotzdem sollte man besonders hochwertige und “teure” Informationen versuchen so diskret wie möglich zu behandeln. Kabel sind dafür eindeutig die bessere Wahl.

Um Euer Netzwerk übersichtlich und erweiterbar zu halten, solltet Ihr pro vorgesehenem Arbeitsplatz mindestens zwei Ethernet-Schnittstellen einplanen.

Am Arbeitsplatz sollte die Schnittstelle in Form einer Dose, je nach Gegebenheit im Bodentank oder einer Wandleiste in der Nähe der Steckdosen zur Verfügung gestellt werden. Diese Verkabelungsarbeiten solltet Ihr, wenn die nötigen Fachkenntnisse fehlen, von einem Elektriker oder einer Installationsfirma ausführen lassen. In größeren Gebäuden gibt es viele Vorschriften zum Brandschutz und schlecht angeschlossene Dosen können zu einem großen Performanceverlust und versteckten Fehlern führen, die später viel Kopfzerbrechen bereiten.

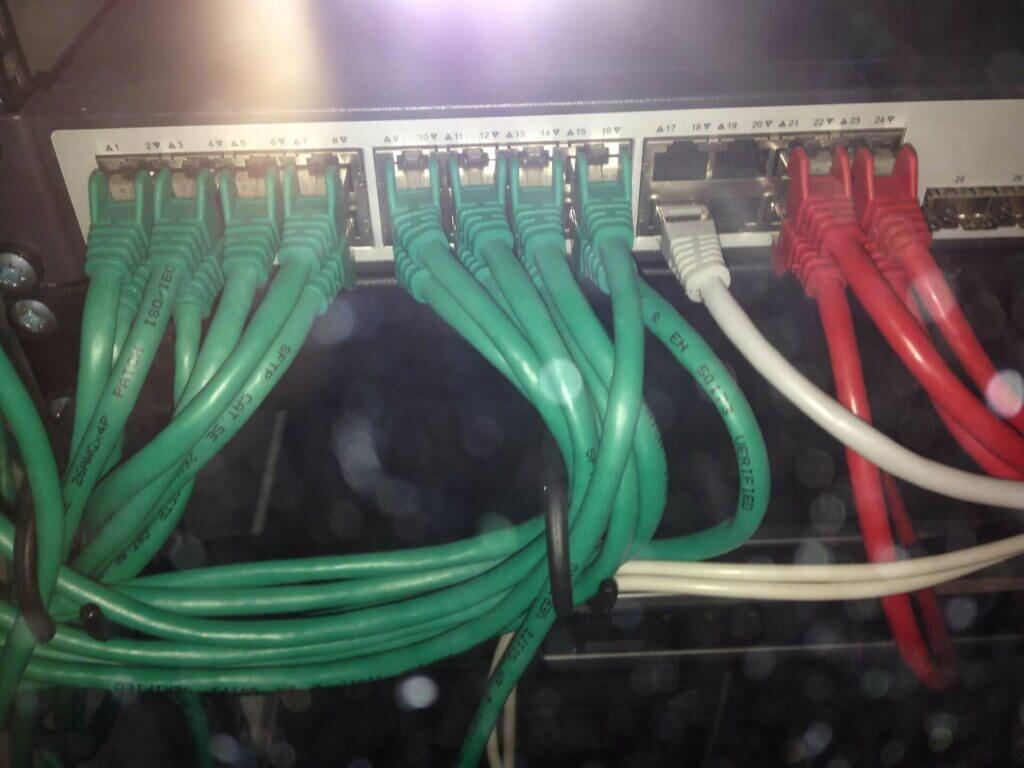

Um aktive Komponenten einfach wechseln zu können und die Übersicht zu behalten, empfiehlt es sich, in Netzen ab ca. 50 Teilnehmern, die Kabel, die Ihr von den Arbeitsplätzen in die Netzwerkräume führt, auf sogenannte Patchpanels enden zu lassen. Hier kann mittels einer mit den Dosen korrespondierenden Beschriftung sichergestellt werden, dass Ihr immer wisst, was am anderen Ende der Leitung ist.

Eure Patchpanels und Netzwerk-Geräte sollten für den Einbau in ein sogenanntes 19″-Rack geeignet sein, solche Schränke gibt es in verschiedenen Größen und mit unterschiedlicher Ausstattung. Sie bieten den großen Vorteil, dass Euer teures Equipment halbwegs sicher vor Staub und ahnungslosen Putzfrauen irgendwo zentral und abgeschlossen gelagert werden kann.

Obwohl in Unternehmen die Kommunikation hauptsächlich über Kabel stattfinden sollte, kann es Sinn machen, parallel zur klassischen Netzstruktur ein WLAN, beispielsweise für Gäste, mobile Endgeräte zur Synchronisation oder für Vertriebler ohne eigenen Arbeitsplatz zu betreiben. Dabei sollte auf Sicherheitsaspekte und eine möglichst restriktive Konfiguration aber größten Wert gelegt werden.

Welche aktiven Netzwerkkomponenten benötige ich?

Die Art und Menge der sogenannten aktiven Komponenten (also Netzwerkgeräte, die einen Stecker haben) richtet sich nach der Größe Eures Netzwerks und den Ansprüchen an die Sicherheit und Wartbarkeit, die Ihr habt.

Ihr werdet zumindest Switche brauchen, an denen die Kabel vom Patchpanel ankommen. Wollt Ihr auch Internet haben, dann benötigt Ihr einen oder mehrere Router, die mit den Switchen verbunden werden. In sehr kleinen Netzen kommen auch Router mit integrierten Switchen in Frage.

Wenn Ihr Netzwerksegmente voneinander trennen wollt, beispielsweise um sogenannte Broadcast-Domänen zu verkleinern und damit Broadcaststürme zu verhindern, dann solltet Ihr auf managebare Switche setzen. Diese beherrschen verschiedene VLANS (virtual LANS, komplett voneinander getrennte LAN-Segmente, die auf einem Switch laufen) und können untereinander “Trunks” aufbauen, um Pakete aus verschiedenen VLANS über mehrere Gebäudeteile tauschen zu können. So könnt Ihr beispielsweise alle Entwickler eines Unternehmens, auch wenn Sie nicht beieinander sitzen, in einem eigenen LAN mit speziellen Rechten verwalten, die beispielsweise kaufmännische Angestellte nicht haben.

Vermutlich werdet Ihr in Eurem Netzwerk auch eigene Dienste wie E-Mail oder File-Server anbieten wollen. Diese sollten in einem Master-Netzwerkraum an einem eigenen Switch angeschlossen werden. Switche können heute auch häufig als Router-on-a-Stick (ROAS) agieren und Daten von einem VLAN in ein anderes routen. Sollten Eure Switche dies nicht beherrschen, müsst Ihr dafür eigene Router-Kapazitäten einplanen.

Welche IP-Adressen soll ich auswählen?

Eine der wichtigsten Entscheidungen in Eurem Netzwerk ist die Adress-Struktur. Die meisten Inhouse Netze werden heute noch mit IPv4 betrieben und für den

Anfang tut Ihr sicher gut daran, dabei zu bleiben. Wichtig zu wissen ist, dass es im Protokoll speziell reservierte Adress-Bereiche gibt, die “private” sind. Diese Adressen werden von Routern generell nicht ins Internet geroutet, Anfragen von außen an diese Adressen verwirft ein Router grundsätzlich. Dies ist ein enormer Sicherheitsgewinn. Eure Clients sollten, sofern sie keine öffentliche IP haben (die Du im Übrigen nicht einfach so vergeben kannst, sondern beantragen und ggf. auch bezahlen musst) immer eine IP aus diesem Adress-Bereich bekommen. Je nach Größe Deines Netzwerks hast Du die Wahl zwischen einem Class A- B- oder C- Netzwerk. Am bekanntesten sind sicher Adressen aus dem Bereich 192.168.X.X, hier sind 254 Netze mit jeweils 254 Clients möglich. Class-B Netze sind vor allem für größere Organisationen gedacht, in denen mehr als 254 Clients in einem Netz sein sollen (dies wird durch CIDR und Subnetting erreicht, ein Thema, was leider zu weitläufig für unseren Artikel ist). Class A Netze wirst Du in einem KMU niemals sinnvoll implementieren können.

Mit den 254 Netzen, die Dir ein Class-C Netzwerk bietet, wirst Du in den meisten Fällen in der Lage sein, sinnvolle Einteilungen zu treffen. Auch wenn Du Deine Netzwerk-Segmente bereits durch VLANS getrennt hast, macht es Sinn, in verschiedenen Bereichen verschiedene Netzwerke zu verwenden, alleine schon der Übersicht halber. Die Wartung Deines Netzes wird durch solche Maßnahmen wesentlich vereinfacht.

Wie konfiguriere ich mein Netzwerk?

Wenn Du Dich also für eine Adress-Struktur entschieden hast, solltest Du darüber nachdenken, ob Du den Clients feste Adressen vergeben möchtest, oder einen DHCP-Server auf Deinen Switchen (oder Routern, je nach Qualität der Switche haben diese keine Möglichkeit für DHCP) aktivieren möchtest. Beides hat Vorteile: Mit festen Adressen kannst Du Clients sicher wiedererkennen, in manchen Situation wird Dir das bei Berechtigungsproblemen helfen. Wenn die Clients ihre Adresse per DHCP erhalten, sind sie einfacher austauschbar und mobiler. Dazwischen gibt es weitere Möglichkeiten, beispielsweise ein DHCP-Server, der seine Kunden kennt, und bekannten Clients immer dieselbe Adresse zuweist. Auch Windows-Anmeldeskripte, die sich auf einen DHCP-Server innerhalb eines Windows-Servers verlassen, sind eine gute Möglichkeit, um Ordnung in Deinem Netz zu halten.

Wofür Du Dich entscheidest, hängt letztlich sicherlich vor allem von der Größe des Netzwerks wie auch von Deinem Budget ab. Es ist wichtig, dass Du ein Konzept findest, das Dir die spätere Wartung Deines Netzes, besonders die Erweiterung oder den Austausch von Clients und die Anpassung an veränderte Anforderungen möglichst leicht macht.

Nachdem Du also die Konnektivität auf Layer 1&2 (also der “Kabel-Schicht” und der “Hausnetz-Schicht”) sichergestellt hast, solltest du Dich um die Konfiguration der VLANs in deinen Switchen und um die Anbindung der Router an deine VLANs kümmern.

Sehr einfache Router gehen nach dem Prinzip vor, dass alle Daten, die über eine vorher festgelegte WAN-Schnittstelle transportiert werden, für alle angeschlossenen Clients an den LAN-Schnittstellen verfügbar sein sollen. Normalerweise werden diese Router alle Anfragen von außen blockieren und alle Anfragen von innen ungehindert nach außen durchlassen. Dieses Verhalten ist für Unternehmensrouter wenig sinnvoll.

Mittels eines Werkzeugs namens access-lists, die auch auf Firewalls Verwendung finden, kannst Du Deinem Router genau beibringen, welche “Dienste” (also Kommunikation auf welchen TCP-Ports) und welche IP-Adressbereiche auf welche anderen Bereiche und Dienste zugreifen dürfen. So kannst Du beispielsweise den Zugriff auf bestimmte Bereiche im Internet regeln oder dafür sorgen, dass bestimmte Clients nur die für sie zur Verfügung gestellten Server im Netz erreichen. Auf diese Weise kannst Du auch zulassen, dass einzelne Deiner Server von außen erreicht werden können, beispielsweise um Vertriebler oder Heimarbeitsplätze an Dein Netzwerk anzubinden. Dazu wird meistens das Instrument des Port-Forwardings genutzt. So kannst Du eine öffentliche IP-Adresse, die Du meist von deinem ISP umsonst bekommst, dazu benutzen, mehrere Server erreichbar zu machen.

Wenn Du so etwas planst, empfiehlt es sich, in einen weiteren Router zu investieren, der als Firewall agiert und Dir so die Möglichkeit bietet, eine echte DMZ aufzubauen (eine DMZ mit nur einem Router kann aus system-theoretischen Gründen niemals hinreichende Sicherheit bieten, anders als die Werbung mancher Routerhersteller verspricht, handelt es sich dabei niemals um eine DMZ nach der Definition sondern um Exposed Hosts).

Wie halte ich mein Netz am Laufen?

Um die Wartung möglich zu machen und den Überblick über Dein Netz zu behalten, ist eine akribische Dokumentation unabdingbar. Diese Dokumentation ist fast so wertvoll wie Dein ganzes Netz, ohne sie kannst Du schon bei den kleinsten Problemen vor unlösbaren Herausforderungen stehen und wirst viel Zeit mit dem Suchen eigentlich bekannter Informationen verbringen.

Darüberhinaus gibt es Netzwerkmanagement Tools wie beispielsweise die Produkte von Nagios, die Dir Deine Netze und Clients auf einer übersichtlichen Oberfläche anzeigen und Fehler sowie Statusmeldungen mittels SNMP von Deinen Geräten abrufen. Auch Neustarts kannst Du teilweise vom Schreibtisch aus mit diesen Tools erledigen. So kannst Du pro-aktiv Problemen entgegenwirken und häufig kleinere Schäden beheben, bevor Deine Anwender überhaupt etwas bemerken.

Rückmeldungen