Von Datenlecks zur digitalen Sicherheit: Die wichtige Rolle der IT beim Schutz persönlicher Informationen

In der heutigen digital vernetzten Welt wird der Schutz persönlicher Daten immer wichtiger. Durch die rasante Entwicklung neuer Technologien und die zunehmende Vernetzung von Geräten und Systemen haben sich auch die Risiken und Gefahren im digitalen Raum vervielfacht.

Täglich werden wir mit Meldungen über Datenlecks, Cyberangriffe und Identitätsdiebstahl konfrontiert, die sowohl Unternehmen als auch Privatpersonen betreffen. Diese Vorfälle zeigen eindrucksvoll, wie wichtig es ist, persönliche Daten vor unberechtigtem Zugriff und Missbrauch zu schützen.

Die Informationstechnologie (IT) steht dabei im Mittelpunkt, da sie die Werkzeuge und Methoden zum Schutz dieser sensiblen Daten bereitstellt. IT-Abteilungen müssen sich ständig weiterentwickeln, um neuen Bedrohungen einen Schritt voraus zu sein und die Privatsphäre der Nutzer zu schützen. Dies ist besonders wichtig, da viele Datenlecks auf Schwachstellen in Systemen oder menschliches Versagen zurückzuführen sind. Daher wird die Rolle der IT-Sicherheit in Unternehmen und Organisationen immer wichtiger.

Dieser Beitrag beleuchtet die wichtigsten Herausforderungen, mit denen IT-Fachleute heute konfrontiert sind, sowie die Maßnahmen, die zum Schutz persönlicher Daten ergriffen werden können. Von technologischen Lösungen über die Sensibilisierung der Benutzer bis hin zu organisatorischen Strategien bietet er einen umfassenden Überblick darüber, wie eine effektive IT-Sicherheitsstrategie aussehen sollte. Letztendlich ist der Schutz personenbezogener Daten nicht nur eine technische Herausforderung, sondern auch eine gemeinschaftliche Aufgabe, die alle Beteiligten betrifft.

Herausforderungen der modernen IT-Sicherheit

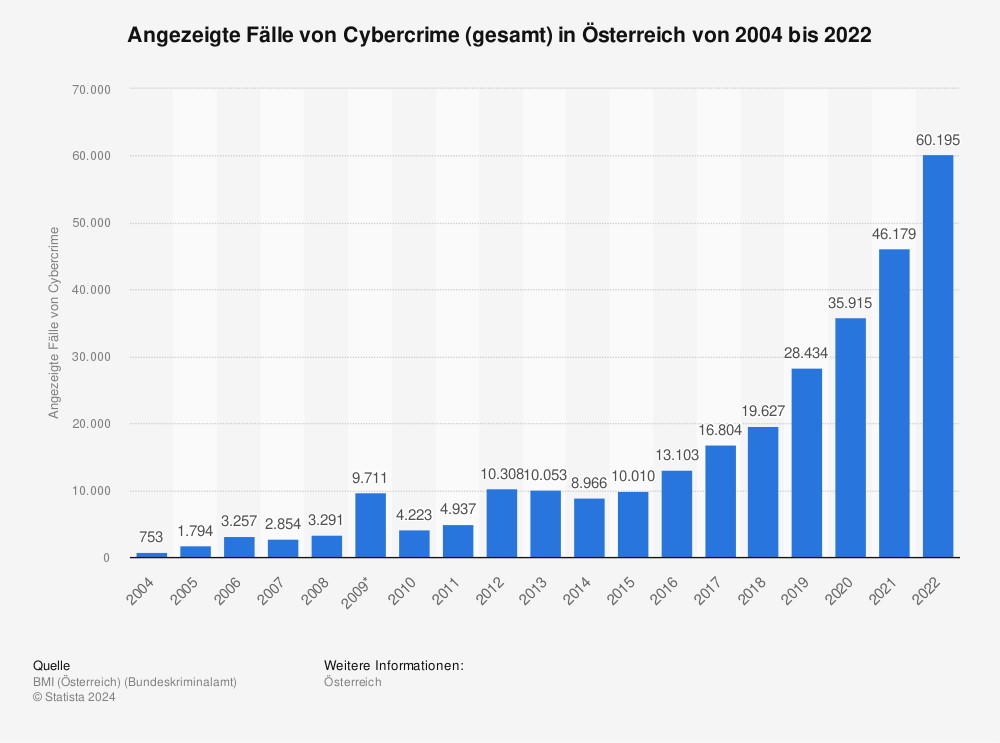

Jedes Jahr kommt es weltweit zu einer Zunahme von Cyberangriffen und Datenschutzverletzungen, die sowohl Unternehmen als auch Privatpersonen betreffen. Einem Bericht von Cybersecurity Ventures zufolge werden die Verluste durch Cyberkriminalität bis 2025 weltweit auf 10,5 Billionen US-Dollar pro Jahr ansteigen, was das Ausmaß der Bedrohung verdeutlicht.

Mehr Statistiken finden Sie bei Statista

Erkennen und Beheben von Schwachstellen

Eine der größten Herausforderungen für die IT-Sicherheit ist das Erkennen und Beseitigen von Schwachstellen in Netzwerken, Software und Hardware. Viele Cyberangriffe erfolgen über so genannte Zero-Day-Schwachstellen – Sicherheitslücken, die noch nicht entdeckt oder behoben wurden. Ein aktuelles Beispiel hierfür ist der „Log4j“-Exploit, der Ende 2021 entdeckt wurde und eine kritische Sicherheitslücke in Millionen von Systemen weltweit darstellte. Innerhalb weniger Tage nach Bekanntwerden der Schwachstelle wurden Millionen von Angriffen registriert, was zeigt, wie schnell Cyberkriminelle Schwachstellen ausnutzen können.

Vom zeitlich begrenzten Hack zur langfristigen Infiltrierung von Netzwerken

Zudem ist die Bedrohungslage vielfältig und dynamisch. Die Arten von Bedrohungen reichen von klassischen Viren und Trojanern über komplexe Ransomware-Angriffe, die ganze Netzwerke lahmlegen und sensible Daten verschlüsseln, bis hin zu so genannten „Advanced Persistent Threats“ (APT), bei denen Angreifer langfristig und gezielt in Systeme eindringen, um sensible Informationen auszuspähen oder zu manipulieren. Laut dem „Data Breach Investigations Report 2022“ von Verizon machten Ransomware-Angriffe im Jahr 2022 rund 25 % aller Datenschutzverletzungen aus und wuchsen jährlich um 13 % – ein schnellerer Anstieg als bei jeder anderen Art von Cyberangriff.

Mehr Cyber-Sicherheit durch gesetzliche Vorgaben?

Ein weiterer wichtiger Faktor, der die IT-Sicherheit erschwert, sind die zunehmenden Datenschutzanforderungen, die durch internationale und nationale Vorschriften auferlegt werden. Die Allgemeine Datenschutzverordnung der Europäischen Union (GDPR), die 2018 in Kraft trat, hat den Druck auf Unternehmen weltweit erhöht, ihre Datenschutzpraktiken zu verschärfen und die Sicherheit personenbezogener Daten zu gewährleisten. Die Nichteinhaltung der GDPR kann zu hohen Geldstrafen führen – bis zu 20 Millionen Euro oder 4 % des weltweiten Jahresumsatzes eines Unternehmens, je nachdem, welcher Betrag höher ist. Dies hat in vielen Unternehmen zu einer umfassenden Überprüfung und Anpassung der Sicherheitsstrategien geführt, um die rechtlichen Anforderungen zu erfüllen.

Fluch und Segen: Zentral gemanagte Systeme und “die Cloud”

Darüber hinaus wird die IT-Sicherheit durch die zunehmende Nutzung von Cloud-Diensten und dem Internet der Dinge (IoT) noch weiter erschwert. Mit der zunehmenden Zahl der vernetzten Geräte und Systeme wächst auch die Angriffsfläche für Cyberkriminelle. Laut einer Studie von McAfee waren allein im Jahr 2021 über 70 % der IoT-Geräte anfällig für Cyberangriffe. Diese Geräte, die häufig unzureichende Sicherheitsmaßnahmen aufweisen, bieten Cyberkriminellen eine Vielzahl von Einstiegspunkten in Netzwerke und Systeme. Durch die Nutzung von Clouds werden Anwendungen und Geschäftsprozesse zudem immer weiter zentralisiert. Das hat zum Einen natürlich den Vorteil, dass auch die Sicherheit der Systeme zentral von Spitzenteams und Spezialisten und nicht jedes Mal aufs neue von jedem Anwender – und im schlimmsten Fall Laien – gewährleistet wird. Zum anderen bieten genau diese zentralen Systeme natürlich eine riesige potentielle Beute oder das riesige Potential, Schaden anzurichten. Sie stellen damit auch einen gewaltigen Angriffsvektor dar.

Noch immer primär: Der Faktor Mensch

Schließlich ist auch der Faktor Mensch ein zentrales Problem der IT-Sicherheit. Laut dem Data Breach Investigations Report 2021 von Verizon sind 85 % der Datenschutzverletzungen auf menschliches Versagen zurückzuführen, z. B. auf schwache Passwörter, Phishing-Angriffe oder die versehentliche Weitergabe sensibler Daten. Phishing-E-Mails, die sich als legitime Kommunikation ausgeben, sind nach wie vor eine der effektivsten Methoden für Angreifer, um an sensible Daten zu gelangen. Eine Studie von Proofpoint zeigt, dass 75 % der Unternehmen weltweit im Jahr 2021 mindestens einen Phishing-Angriff erlebt haben.

Technologische Maßnahmen zum Schutz persönlicher Informationen

Gehen wir vom Gröberen etwas mehr ins Detail. Grundsätzlich dienen so gut wie alle Cybersecurity-Maßnahmen dem Schutz von (persönlichen) Daten. Besondere Ziele sind hier, die Integrität von Systemen zu wahren und Daten – beispielsweise durch Verschlüsselung – so zu sichern, dass sie selbst bei einem erfolgreichen Eindringen in Systeme oder dem (versehentlichen) offenlegen von Daten nicht einsehbar sind. Gleichzeitig muss jedoch sichergestellt sein, dass die Daten trotzdem verarbeitet werden und von Entitäten mit entsprechenden legitimen Rechten eingesehen werden können. Dazu wird Rechtemanagement und Authentifizierung genutzt.

Firewalls und Intrusion Detection Systems (IDS)

Firewalls sind eine der grundlegendsten Schutzmaßnahmen der IT-Sicherheit. Sie fungieren als Barriere zwischen einem internen Netzwerk und dem externen Internet, indem sie den Datenverkehr überwachen und nur autorisierte Verbindungen zulassen. Moderne Firewalls, wie z. B. Next Generation Firewalls (NGFW), kombinieren traditionelle Filterfunktionen mit erweiterten Funktionen wie Deep Packet Inspection und Anwendungsfilterung. Ein Beispiel für den Einsatz solcher Firewalls ist die Stadtverwaltung von Los Angeles, die zum Schutz ihres umfangreichen Netzwerks, das täglich Millionen von Anfragen verarbeitet, eine NGFW implementiert hat.

Zusätzlich zu Firewalls werden Intrusion Detection Systeme (IDS) eingesetzt, um verdächtige Aktivitäten in Netzwerken zu erkennen und zu melden. IDS-Systeme analysieren den Datenverkehr in Echtzeit und verwenden Algorithmen zur Mustererkennung, um potenzielle Angriffe wie Denial of Service (DoS) oder Brute-Force-Angriffe zu erkennen. Ein neuer Trend hier ist die Nutzung von künstlicher Intelligenz und maschinellem Lernen zur Bedrohungserkennung. Diese Technologien ermöglichen es, große Datenmengen zu analysieren und ungewöhnliche Muster oder Anomalien zu erkennen, die auf einen Cyberangriff hindeuten könnten. Sie bieten den Vorteil, dass sie sich an neue Bedrohungen anpassen und diese oft schneller identifizieren können als traditionelle Systeme.

Verschlüsselungstechnologien

Verschlüsselung ist eine der effektivsten Methoden, um Daten sowohl bei der Übertragung als auch bei der Speicherung zu schützen. Durch die Verwendung von Verschlüsselungsalgorithmen werden Daten in eine Form umgewandelt, die für Unbefugte unverständlich ist. Dies stellt sicher, dass selbst im Falle eines Datenlecks die Informationen für den Angreifer nicht zugänglich sind. Verschlüsselung ist mittlerweile ein de-facto-Standard im WWW. So wird jede ernst zu nehmende Datenübertragung mittels SSL in der Regel Ende-zu-Ende verschlüsselt.

(Mehrstufige) Authentifizierungsverfahren (Multi-Factor Authentication, MFA)

Authentifizierung bezeichnet den Prozess, durch den die Identität eines Nutzers, Geräts oder Systems überprüft wird, bevor ihm Zugriff auf bestimmte Ressourcen oder Informationen gewährt wird. Die Authentifizierung dient dazu sicherzustellen, dass nur autorisierte Personen oder Systeme auf geschützte Daten oder Dienste zugreifen können.

Die Multi-Faktor-Authentifizierung (MFA) ist eine Sicherheitstechnologie, die zusätzliche Schutzebenen einführt, um die Identität eines Nutzers zu überprüfen. Anstatt sich nur auf ein Passwort zu verlassen, erfordert MFA mindestens zwei oder mehr Authentifizierungsfaktoren, z. B. eine Kombination aus etwas, das der Nutzer weiß (ein Passwort), etwas, das er besitzt (ein Smartphone zur Bestätigung) und etwas, das er ist (biometrische Merkmale wie Fingerabdruck oder Gesichtserkennung).

Die Rolle der IT bei der Nutzeraufklärung und Sensibilisierung

IT-Sicherheit ist nicht nur eine technische Angelegenheit, sondern hängt auch stark von den Menschen ab, die die Systeme nutzen. Ein großer Teil der Sicherheitsvorfälle in Unternehmen wird durch menschliches Versagen verursacht, sei es durch das Anklicken von Phishing-Links, die Verwendung schwacher Passwörter oder die versehentliche Preisgabe sensibler Informationen. Daher spielt die IT-Abteilung eine zentrale Rolle bei der Aufklärung und Sensibilisierung der Benutzer, um solche Risiken zu minimieren. Dieser Abschnitt beleuchtet die verschiedenen Maßnahmen, die IT-Teams ergreifen können, um die Sicherheitskultur in einem Unternehmen zu stärken.

Jeder Mitarbeitende der IT-Abteilung kann also einen maßgeblichen Einfluss auf den Faktor Mensch und damit einen der größten Angriffsvektoren überhaupt ausüben. Anbei haben wir ein paar grundlegende, aber hilfreiche Tipps aufbereitet:

Schulung der Mitarbeiter in Sachen Sicherheitsbewusstsein

Ein wirksames Sicherheitsbewusstsein beginnt mit umfassenden Schulungsprogrammen, die den Mitarbeitern das nötige Wissen und die Werkzeuge an die Hand geben, um in der digitalen Welt sicher zu agieren. Diese Schulungen sollten regelmäßig durchgeführt werden und Themen wie das Erkennen von Phishing-Versuchen, den Umgang mit Passwörtern, die sichere Nutzung von Mobilgeräten und den verantwortungsvollen Umgang mit Unternehmensdaten abdecken. Eine IT-Abteilung kann beispielsweise regelmäßige Sicherheits-Workshops und E-Learning-Module anbieten, damit alle Mitarbeiter auf dem neuesten Stand der IT-Sicherheit sind.

Ein praktisches Beispiel dafür ist das „Security Awareness Training“, das viele Unternehmen, wie zum Beispiel die Deutsche Bank, durchführen. Dabei werden reale Szenarien simuliert, um das Verhalten der Mitarbeiter in potenziellen Bedrohungssituationen zu testen und zu verbessern.

Tipps und bewährte Praktiken zur Vermeidung von Sicherheitsverstößen

Zusätzlich zu den formellen Schulungen ist es wichtig, den Benutzern praktische Tipps und bewährte Verfahren an die Hand zu geben, die sie im Alltag anwenden können. Dies kann durch regelmäßige Sicherheitsnewsletter, Poster in den Büros oder Pop-up-Benachrichtigungen auf den Arbeitsgeräten geschehen. Beispiele für solche Tipps sind die Verwendung sicherer, eindeutiger Passwörter für verschiedene Konten, die Aktivierung der Zwei-Faktor-Authentifizierung (2FA) und die Vermeidung des Öffnens von Anhängen in E-Mails von unbekannten Absendern.

Datensparsamkeit

Daten, die nicht in digitaler Form zugännglich sind, oder zumindest nicht über das Internet/Netzwerk abrufbar sind, können auch nicht missbraucht und zweckentfremdet werden. Es ist daher durchaus ratsam, einem als “typisch deutschen” verschrienen Mantra zu folgen: Der Datensparsamkeit.

Im Zweifel kann auch der Versuch unternommen werden, Daten aus dem internet zu entfernen.

Ein besonders effektiver Ansatz ist die Bereitstellung von Passwortmanagern, die den Benutzern bei der Erstellung und Verwaltung sicherer Passwörter helfen. Unternehmen wie Microsoft haben beispielsweise in ihre Systeme die Möglichkeit eingebaut, Nutzer automatisch zu benachrichtigen, wenn ihre Passwörter in einem Datenleck gefunden wurden, und direkt Empfehlungen zur Aktualisierung der Passwörter zu geben.

Eine einfach, aber daher umso wichtigere Grundregel ist: Die Sicherheitregeln und deren Umsetzung muss so einfach wie möglich gehalten sein und darf nur ein Minimum an zusätzlichem Aufwand für den Mitarbeitenden verursachen. Sonst werden Sie schlicht nicht befolgt, oder vernachlässigt.

Zukunftsperspektiven und Trends in der IT-Sicherheit

Die IT-Sicherheit entwickelt sich ständig weiter, um auf die wechselnden Bedrohungen und Herausforderungen im digitalen Raum zu reagieren. Neue Technologien und Trends haben das Potenzial, sowohl die Art und Weise, wie Unternehmen und Einzelpersonen ihre Daten schützen, als auch die Landschaft der Cyber-Bedrohungen grundlegend zu verändern. In diesem Abschnitt werden einige (ausgewählte) der wichtigsten Zukunftsaussichten und Trends im Bereich der IT-Sicherheit beleuchtet, die in den kommenden Jahren zunehmend an Bedeutung gewinnen werden.

Neue Technologien und ihre Auswirkungen auf die IT-Sicherheit

Technologische Innovationen wie Quantencomputing, Blockchain und das Internet der Dinge (IoT) bieten sowohl Chancen als auch Risiken für die IT-Sicherheit. Quantencomputer könnten beispielsweise die Verschlüsselung, wie wir sie heute kennen, revolutionieren. Quantencomputer könnten in der Lage sein, aktuelle Verschlüsselungsalgorithmen in Sekundenschnelle zu knacken, was die Entwicklung neuer kryptografischer Methoden erfordert, die gegen solche Angriffe resistent sind. Gleichzeitig bietet die Blockchain-Technologie, die auf dezentralen, fälschungssicheren Datenstrukturen basiert, neue Möglichkeiten für sichere Transaktionen und die Verwaltung digitaler Identitäten.

Auch das Internet der Dinge wird die IT-Sicherheitslandschaft weiter beeinflussen. Mit Milliarden von vernetzten Geräten, die weltweit im Einsatz sind, wächst die Angriffsfläche für Cyberkriminelle. Diese Geräte, denen es oft an angemessenen Sicherheitsmechanismen mangelt, können als Einfallstor für Angriffe auf Netzwerke und Systeme dienen. Laut einer Studie von Gartner werden bis 2025 voraussichtlich über 75 Milliarden IoT-Geräte weltweit im Einsatz sein, was den Bedarf an robusten Sicherheitslösungen weiter erhöhen wird.

AI und Machine Learning

Künstliche Intelligenz (KI) und maschinelles Lernen (ML) gewinnen zunehmend an Bedeutung in der IT-Sicherheit. Diese Technologien ermöglichen es, große Datenmengen in Echtzeit zu analysieren und Muster zu erkennen, die auf potenzielle Bedrohungen hinweisen. Durch den Einsatz von KI und ML können Sicherheitssysteme schnell auf neue und unbekannte Bedrohungen reagieren und die Verteidigungsmaßnahmen kontinuierlich anpassen.

Beispielsweise setzen viele Unternehmen KI-basierte Tools zur Erkennung und Verhinderung von Cyberangriffen ein, die bekannte und unbekannte Bedrohungen automatisch erkennen und abwehren können. Laut einem Bericht von Capgemini verwenden bereits 61 % der Unternehmen KI-Technologien zur Erkennung von Cyberbedrohungen, und diese Zahl wird voraussichtlich weiter steigen. Die Weiterentwicklung von KI- und ML-Methoden wird daher eine Schlüsselrolle in der zukünftigen IT-Sicherheitsstrategie spielen.

Natürlich kann diese Argumentation auch umgedreht werden: AI und Machine Learning sind auch für Cyberkriminelle vielversprechende Werkzeuge um neue Sicherheitslücken (Zero-Day-Exploits) zu finden.

Rückmeldungen