IT-Sicherheit – Definition und Karrierechancen

In den letzten Jahren waren Unternehmen auf der ganzen Welt mit einer steigenden Zahl von Cyberangriffen konfrontiert. Die rasche Verlagerung zur Telearbeit und Homeoffice hat viele Unternehmen verwundbar gemacht und Angriffsvektoren geöffnet. Böswillige Akteure haben sich diese Situation zunutze gemacht. Immer mehr Unternehmen überarbeiten ihre Cybersicherheitsstrategien, um ihr Risiko zu minimieren. In dieser Situation muss die IT-Abteilung ihre Maßnahmen zur IT-Sicherheit und zur IT-Compliance verstärken. Dass es sich hier um Investitionen in unternehmenskritische Bereiche handelt zeigen aktuelle Hacks und Erpressungsversuche bei großen DAX Konzernen.

Was ist IT-Sicherheit?

Bei der IT-Sicherheit handelt es sich zunächst um einen Überbegriff – um eine Reihe von Maßnahmen und Praktiken, die in einem Unternehmen eingeführt werden, um seine Vermögenswerte, seine Mitarbeiter und seine Kunden vor Cyber-Bedrohungen zu schützen. In vielen unternehmen ist die IT-Abteilung ist für den Schutz des Netzwerks sowie der im Unternehmen gespeicherten Daten verantwortlich. In größeren Unternehmen gibt es eigene Departments und Kompetenzstellen, die mit der Aufgabe betraut sind, die Firmen-IT in Bezug auf die aktuelle (und zukünftige) Bedrohungslage abzuklopfen und zu härten. Die IT-Sicherheit beinhaltet viele verschiedene Aspekte und ist so kompliziert wie die Vielfalt der Bedrohungen, denen Firmen ausgesetzt sein können. IT-Sicherheit muss vor schädlicher Software, Angriffen, die die Dienste des Unternehmens unterbrechen, Social-Engineering-Angriffen auf Mitarbeiter oder Kunden und Angreifern, die versuchen, Daten von den Unternehmensservern zu stehlen, schützen. Und genau wie die Cyber-Bedrohungen, die sich ständig weiterentwickeln, ist auch die IT-Sicherheit ein Bereich, der sich ständig verändert.

Die Sicherheit der Daten, die das Unternehmen, seine Mitarbeiter und seine Kunden betreffen, wird als Teilbereich der IT-Sicherheit betrachtet, der als Informationssicherheit bezeichnet wird. Mit der Zunahme des Internets der Dinge, der künstlichen Intelligenz und fortschrittlicher Analyselösungen, die alle große Datenmengen speichern und nutzen, ist die Informationssicherheit zu einem wichtigen Teil der IT-Sicherheit geworden. Unter anderem aus diesem Grund ist es wichtig, eine Kultur der Cybersicherheit aufzubauen. Die IT-Sicherheitsstrategie eines Unternehmens ist im Wesentlichen eine Strategie zur Risikominderung. Sie minimiert die Möglichkeit eines erfolgreichen Angriffs und auch die Folgen eines Angriffs.

Konzepte der IT-Sicherheit im Überblick:

- Informationssicherheit

- Datensicherheit

Bereiche der IT-Security

- Endpoint-Security

- Anwendersecurity

- Cloudsecurity

Zur Bedeutung der IT-Sicherheit

IT-Sicherheit hat eine enorme – und stetig wachsende – Bedeutung für die Gesellschaft und Ökonomie. Mit fortschreitender Digitalisierung . Das hat auch die Bundesregierung erkannt und eigene Gesetzespakete auf den Weg gebracht, die involvierte Akteure nicht nur für Cyber-Sicherheit sensibilisieren, sondern zu dieser verpflichten sollen.

Die Schäden für die Volkswirtschaft erreichen zudem immer neue Höhen, 2022 rechnet man bereits mit Schäden von über 200Mrd Euro durch Cyberangriffe.

Mehr Statistiken finden Sie bei Statista

Was ist Informationssicherheit?

Bei der Informationssicherheit geht es darum, den unbefugten Zugriff auf Informationen, ihre Verwendung, Offenlegung, Unterbrechung, Änderung, Prüfung, Aufzeichnung oder Zerstörung zu verhindern. Informationen können physisch oder elektronisch sein. Daher umfasst die Informationssicherheit so viele Forschungsbereiche wie Kryptografie, Mobile Computing, Cyberforensik oder auch soziale Online-Medien. Informationssicherheitsprogramme sind auf drei Ziele ausgerichtet: Vertraulichkeit, Integrität und Verfügbarkeit.

Was ist Datensicherheit?

Unter Datensicherheit versteht man den Schutz digitaler Informationen vor unbefugtem Zugriff, versehentlichem Verlust, Offenlegung und Veränderung, Manipulation oder Verfälschung während ihres gesamten Lebenszyklus, von der Erstellung bis zur Vernichtung. Diese Praxis ist der Schlüssel zur Wahrung der Vertraulichkeit, Integrität und Verfügbarkeit der Daten eines Unternehmens. Vertraulichkeit bedeutet, dass die Daten geheim bleiben und Integrität bedeutet, dass die Daten vollständig und vertrauenswürdig sind. Verfügbarkeit bedeutet, dass der Zugriff auf die Daten nur autorisierten Stellen möglich ist. Eine solche Strategie muss Richtlinien, Technologien, Kontrollen und Verfahren umfassen, die die von einem Unternehmen erstellten, erfassten, gespeicherten, empfangenen und übertragenen Daten schützen.

Warum ist Datensicherheit so wichtig?

Daten sind das Lebenselixier eines jeden Unternehmens. Sie helfen bei der Entscheidungsfindung, bei der Suche nach Problemlösungen und bei der Verbesserung der Effizienz und Effektivität von Abläufen. Darüber hinaus dienen sie der Verbesserung des Kundendienstes, bei Marketingmaßnahmen, bei der Reduzierung von Risiken, bei der Steigerung der Produktivität, bei der Verbesserung der Zusammenarbeit und schließlich bei der Steigerung von Umsatz und Gewinn.

Datenschutzverletzungen, die durch unbefugten Zugriff auf Daten entstehen, sind ein großes Problem für Unternehmen aller Formen, Größen und Branchen. Diese Verletzungen werden auf eine Reihe von Cyber-Vorfällen zurückgeführt. Selbst die größten und bekanntesten Unternehmen sind anfällig für Sicherheitsverletzungen. Datenschutzverletzungen können zu hohen Kosten für die Beseitigung von Sicherheitslücken sowie zu Ausgaben aufgrund von Ausfallzeiten und Geschäftseinbußen führen. Außerdem können behördliche und gesetzliche Geldstrafen verhängt werden. Im schlimmsten Fall müssen Unternehmen in Konkurs gehen oder ihr Geschäft aufgeben.

Die Datensicherheit ist ein wichtiger Bestandteil der Daten-Compliance, also des Prozesses zur Festlegung von Richtlinien und Verfahren zum Schutz von Daten. Der Prozess umfasst die Auswahl anwendbarer Standards und die Implementierung von Kontrollen, um die in diesen Standards definierten Kriterien zu erfüllen.

Welche Folgen drohen bei unzureichender IT-Sicherheit?

Der Verlust von Daten, Sicherheitslücken in Technologien oder Anwendungen oder der Ausfall oder das unbefugte Abhören elektronischer Kommunikation durch Dritte kann die Reputation und im Extremfall sogar das Überleben eines Unternehmens im Wettbewerb erheblich beeinträchtigen.

Neben dem Abfluss von Geschäftsgeheimnissen und Informationen über interne (Produktions-)Strukturen, können Informationen über zentrale Mitarbeitende entwendet und für Abwerbungsversuche oder dergleichen verwendet werden.

Im Zeitalter digitalisierter Produktionsprozesse können Einbrüche in interne Netzwerke durch das Manipulieren, Löschen oder Verschlüsseln von Daten ganze Fabriken und Produktionsprozesse lahmlegen.

Besondere Herausforderungen für die IT-Sicherheit

- Heterogene Systemlandschaft mit steigender Verwendung verschiedener Soft- und Hardware

- Informationsverlagerung und Anbindung an die Cloud

- Das Internet der Dinge: Immer mehr Informationen und Geräte sind mit dem Internet verbunden

- Anwender: Der Faktor Mensch ist nach wie vor einer der Haupteinfallsvektoren bei Hacks und Cyberattacken

- Homeoffice und BYOD

Wie kann man ausreichende IT-Sicherheit erreichen?

Wenn es zu einem Sicherheitsvorfall kommt, sind Fachleute für IT-Sicherheit damit beschäftigt, die negativen Auswirkungen des Vorfalls zu verringern. Die zu schützenden Informationen können elektronisch oder physisch, materiell oder immateriell sein. Obwohl das Hauptaugenmerk eines jeden Informationssicherheitsprogramms auf dem Schutz der Vertraulichkeit, Integrität und Verfügbarkeit von Informationen liegt, ist die Aufrechterhaltung der organisatorischen Produktivität oft ein wichtiger Aspekt. Dies hat die Informationssicherheitsbranche dazu veranlasst, spezifische Best-Practice-Standards zu entwickeln. Dazu gehören Richtlinien zur Informationssicherheit, Zugangskontrollen, die Multi-Faktor-Authentifizierung, Antivirus-Software und Firewalls.

Wichtig ist es auch, die Prioritäten richtig einzuordnen und mögliche Angriffsvektoren oder Sicherheitsprobleme zu identifizieren und dann darauf ausgerichtet Lösungen zu erarbeiten. In der Regel ist eine externe IT-Sicherheit Beratung hier eine gute Ressource.

Trotzdem ist eine wichtige Erkenntnis: IT-Sicherheit ist ein fortlaufender Prozess, der ständig Aufmerksamkeit und Verbesserung ebenso benötigt wie Fachkräfte, die im Falle eines Falles schnell, aber besonnen reagieren können., um eventuelle Vorfälle einzudämmen. 100%ige Sicherheit gibt es nicht.

Wer verwaltet die Informationssicherheit?

Zwar gibt es immer noch papiergestützte Unternehmen, doch die zunehmende Abhängigkeit von Informationssystemen hat dazu geführt, dass die Informationssicherheit zu einem wichtigen Aspekt des Cybersecurity-Risikomanagements geworden ist und spezielle IT-Sicherheitsexperten benötigt werden. Diese Fachleute für Informationssicherheit befassen sich mit Datensicherheit, Anwendungssicherheit, Netzwerksicherheit, Computersicherheit, physischer Sicherheit und der Vermeidung von Datenverlusten. Smartphones, Tablets und andere mobile Geräte zählen genauso zu den Computergeräten wie ein Server oder Großrechner. Die Techniken sind anfällig für schädliche Cyberangriffe, die den Zugang zu sensiblen Informationen, kritischen Informationen oder Informationswerten erleichtern können.

In Verbindung mit der zunehmenden Zahl von Datenschutzverletzungen hat dies zu einer erhöhten Nachfrage nach einer ausgefeilten Datenschutzplanung und einer wachsenden Nachfrage nach Fachkräften für Cybersicherheit geführt, die sich mit Informationssicherheit auskennen. Es gibt eine wachsende Zahl von Zertifizierungen im Bereich der Informationssicherheit. Arbeitgeber bevorzugen häufig Mitarbeiter mit einer Zertifizierung, die die Kenntnisse über bewährte Verfahren bestätigt. Es gibt spezifische Zertifizierungen, die Informationssicherung, Netzwerksicherheit, Sicherheitstests, Sicherheitstests, Identitätsdiebstahl, Risikobewertungen und alle anderen Sicherheitsmaßnahmen abdecken. Zu den gängigen Rollen, die Fachwissen im Bereich Informationsmanagement erfordern, gehören IT Chief Security Officer (CSO), Chief Information Security Officer (CISO), Sicherheitsingenieur, Informationssicherheitsanalyst, Sicherheitssystemadministrator und IT-Sicherheitsberater.

Was ist ein Information Security Management System?

Ein Informationssicherheits-Managementsystem (ISMS) definiert die Regeln und Methoden, um Informationen in einem Unternehmen oder einer Organisation sicher zu halten. ISMS ist prozessorientiert und verfolgt einen Top-Down-Ansatz, beginnend bei der Unternehmensleitung. Es ermöglicht, Bedrohungen und Chancen im Zusammenhang mit kritischen Informationen und zugehörigen Assets zu erkennen und geeignete Maßnahmen zu ergreifen. IS-Ziele werden im Einklang mit den Unternehmenszielen definiert. Umsetzung von Maßnahmen zur Risikominderung und Erreichung der IS-Ziele.

Das Erreichen von Cyber-Resilienz

Cyber Resilience bedeutet, die Funktionsfähigkeit zentraler Prozesse und Infrastrukturen auch unter außergewöhnlichen Umständen auf einem angemessenen Niveau zu halten. Auch im Zusammenhang mit IT-Sicherheit und Cyberkriminalität taucht der Begriff Cyber Resilience auf. Die genaue Bedeutung von Resilienz hängt daher immer von der betrachteten Disziplin bzw. dem betrachteten Bereich ab. Die meisten dieser Definitionen haben jedoch ein gemeinsames Konzept. In der Psychologie bezeichnet Resilienz den psychischen Widerstand. In der Technik hingegen beschreibt Resilienz die Fähigkeit eines Systems, Teilausfälle zu kompensieren. Oder Resilienz beschreibt die Fähigkeit eines Ökosystems, mit Störungen umzugehen. Grundsätzlich beschreibt Cyber Resilience im Enterprise-Umfeld die Resilienz eines Unternehmens in Bezug auf Cyber-Gefahren, Systemkomponentenfehler oder zukünftigen Herausforderungen. Im Allgemeinen konzentriert sich die Cyber-Resilienz auf Sicherheitsaspekte und darauf, was nach einem Cyber-Angriff passiert.

Die Abwehr von Cyber-Angriffen

IT-Sicherheit ist mehr als Prävention. Liegt ein Cyber-Angriff vor, ist auch IT-Sicherheit gefragt. Hier spielt Cyber Resilience als Teilbereich der IT-Sicherheit eine wichtige Rolle. Ziel bei einem Cyber-Angriff ist es, den Schaden für das Unternehmen zu minimieren. Daher ist ein resilientes Unternehmen besser in der Lage, Cyberangriffe zu kompensieren.

Welche Ressourcen und Fachkräfte werden für IT-Sicherheit benötigt?

Innerhalb der Verantwortung einer IT-Organisation konzentrieren sich Sicherheitsbeauftragte auf die Abwehr von Cyber-Bedrohungen und die Einhaltung gesetzlicher Anforderungen in Bezug auf IT-Sicherheit und Compliance. Die Komplexität des Netzwerks nimmt zu, was Unternehmen immer anfälliger für Angriffe macht. Sicherheitsbedürfnisse wachsen und verändern sich rasant: Technologien wie Vernetzungen, künstliche Intelligenz und IoT rücken in den Fokus. Maschinelles Lernen und Quantentechnologien nehmen zunehmend Einfluss auf die IT-Sicherheit. Für diese Herausforderungen braucht es ausreichende Erfahrung und Experten. So zielt zukünftige IT-Sicherheit darauf ab, alle Systeme und Bereiche eines Unternehmens sowie personenbezogene Daten vor Missbrauch, Lecks und Diebstahl zu schützen. Hier kommen IT-Sicherheitsberater ins Spiel.

Welche Karriereperspektiven verspricht die IT-Sicherheit?

Das potenzielle Risiko von Cyberangriffen ist hoch und wird in den nächsten Jahren zunehmen. Vor diesem Hintergrund ist maximale Sicherheit der IT-Infrastruktur und des Unternehmensnetzwerks von größter Bedeutung. Um als IT-Sicherheitsspezialist/IT-Sicherheitsanalyst arbeiten zu können, benötigst du ein abgeschlossenes Studium der Informatik oder des Software-Engineering oder eine vergleichbare IT-Ausbildung. Als geschätzter IT-Sicherheitsmitarbeiter ist eine solide Informatikausbildung unerlässlich. Waren die Karrierechancen für Quereinsteiger und Selbstlerner früher in der IT riesig, geht es zunehmend in die Wissenschaft.

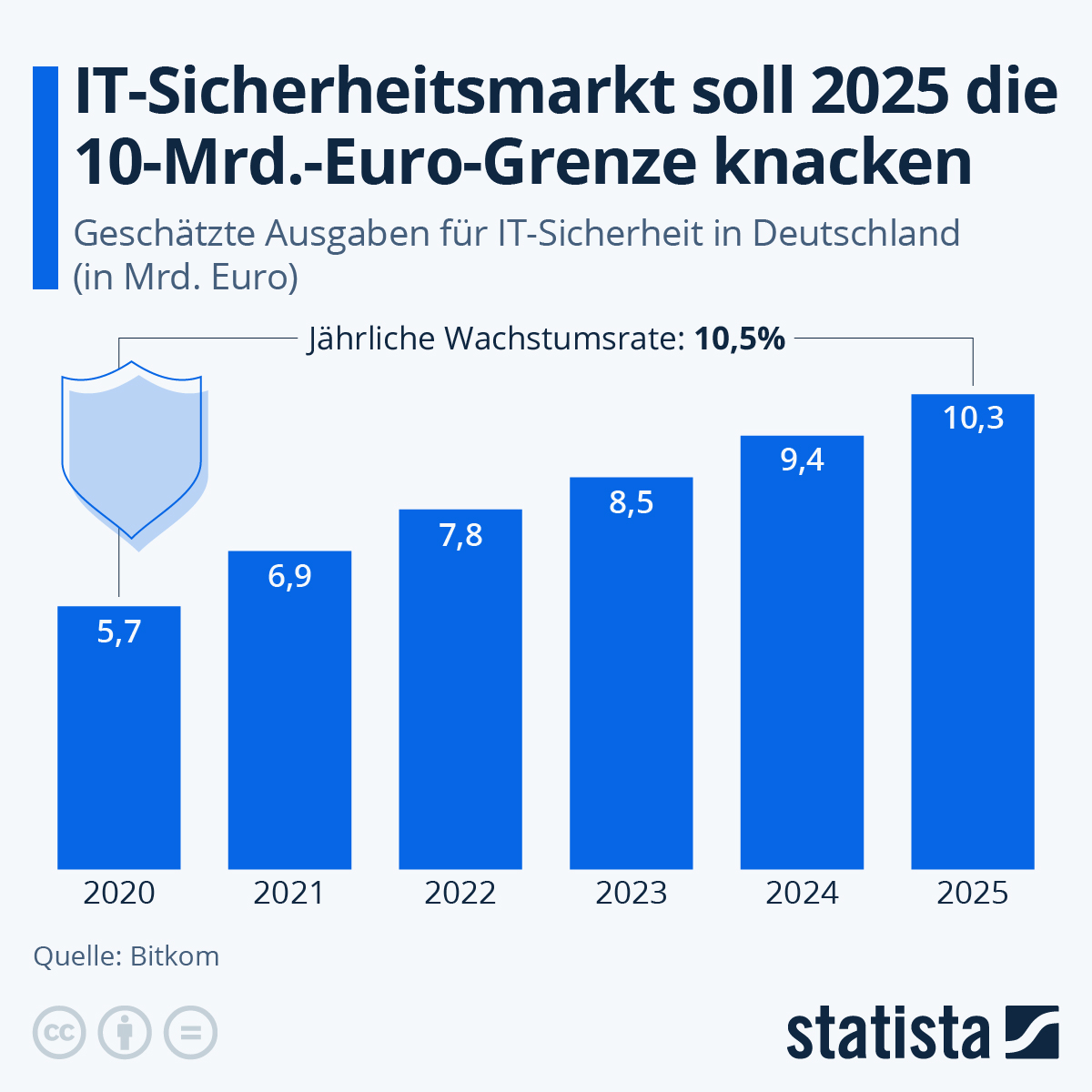

Mehr Infografiken finden Sie bei Statista

Mehr Infografiken finden Sie bei StatistaDer Markt für IT-Sicherheit wächst rasant: Von 2020 bis 2025 geht man von einer Verdoppelung des Marktvolumens aus. Das geht nicht spurlos an der Nachfrage nach Fachkräften vorbei. Fachkäfte für IT-Sicherheit werden in den nächsten Jahre eine knappe Ressource sein und der Wettbewerb um diese Fachkräfte wird sich weiter verschärfen.

Das führt für dich als IT-Talent zu exzellenten Karriere- und Gehaltsperspektiven in der IT-Sicherheit.

Quellen:

- https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/Zertifizierte-Informationssicherheit/IT-Grundschutzschulung/Online-Kurs-IT-Grundschutz/Lektion_2_Sicherheitsmanagement/Lektion_2_node.html

- https://en.wikipedia.org/wiki/Computer_security

Rückmeldungen